Le han robado su identidad de usuario y su contraseña. Entretanto…

Todas las mañanas cuando salgo de casa…

|

Le han robado su identidad de usuario y su contraseña. Entretanto… Todas las mañanas cuando salgo de casa… |

Protección contra el uso criminal de datos de biometría robados ¿Qué se puede hacer para desactivar los datos biométricos robados y evitar que sean utilizados por un impostor? |

22 Jul, 2016HID adquiere DemoTeller, Nuevo dispositivo biométrico de Tascent

HID compra DemoTeller HID Global anunció que ha adquirido DemoTeller, un proveedor de soluciones de emisión instantánea para el mercado financiero. Con esta adquisición HID Global puede atender las necesidades de las instituciones financieras y los comerciantes para la emisión instantánea de tarjetas personalizadas financieras o de pago, tales como una tarjeta chip. Las […]

20 Jul, 2016Dispositivos vestibles pueden filtrar PINs

Con el reciente revuelo en torno a la biometría móvil, algunos pensarían que los consumidores están mejor con los PINs y las contraseñas. Pero un estudio reciente halló que los hackers pueden acceder al PIN de un dispositivo a través de los datos de sensores de movimiento de dispositivos vestibles. “¿Amigo o enemigo?: Sus […]

20 Jul, 2016ThreatMetrix creó red para parar a los hackers en la puerta delantera

Cuando se habla sobre ciberseguridad, identidad y autenticación, frecuentemente la conversación gira en torno a la autenticación multifactor, los dispositivos móviles, y el tema de “liquidar la contraseña”. El paso siguiente es la autenticación adaptativa. Hay sistemas que toman numerosos atributos – geolocalización, dirección IP, huellas digitales en el dispositivo, y otros – para […]

19 Jul, 2016Le han robado su identidad de usuario y su contraseña. Entretanto…

Por: Colaborador Andre Boysen, promotor de identidad digital, SecureKey Todas las mañanas cuando salgo de casa me reviso para no olvidar algo esencial: el teléfono, la billetera, las llaves. Esas tres posesiones son las representaciones básicas de mi identidad y están entrelazadas con mis actividades diarias. Francamente, son críticas y como millones de otras […]

18 Jul, 2016Maryland implanta nuevas licencias de conducir, NEC ensaya pagos con reconocimiento facial

Maryland emite nuevas licencias de conducir Gemalto anunció que la Administración de Vehículos Motorizados del Departamento de Transporte de Maryland ha comenzado a implementar en todo el estado sus nuevas licencias de conducir rediseñadas y seguras, y tarjetas de identificación. Las licencias de conducir de policarbonato representan una credencial resistente a la manipulación […]

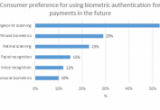

15 Jul, 2016Los consumidores europeos quieren pagos biométricos

Un nuevo estudio de Visa muestra que el 73% de los consumidores en Europa están interesados en usar pagos biométricos, especialmente cuando están integrados con otras medidas de seguridad. Aproximadamente las tres cuartas partes consideran que la autenticación de dos factores, en que un dato biométrico se usa en conjunción con un dispositivo de pago, […]

14 Jul, 2016Informe: Mercado de identidad personal tendrá un valor de $9,700 millones en 2021

En los últimos 20 años los documentos físicos de identidad han ganado en capacidades electrónicas mediante la incorporación de un chip de tarjeta inteligente. Más recientemente, los dispositivos móviles han emergido como portador de identidad personal, con biometría y criptografía aplicados para respetar la privacidad. Todo esto pareciera apuntar a una disminución de la […]

Enter the site